Bienvenidos, en este artículo veremos Las 30 preguntas para una entrevista sobre Kali Linux. Comparte este articulo y síguenos para recibir más guías y cursos.

A continuación se muestra una lista de las preguntas y respuestas más frecuentes en las entrevistas sobre Kali Linux.

1) ¿Qué es Kali Linux?

Es un sistema operativo Linux basado en Debian para pruebas de penetración que incluye muchas herramientas de prueba de penetración de código abierto. Nos lo ofrece la misma organización que desarrolló BackTrack, que es Offensive Security. Kali Linux es una versión mejorada de BackTrack.

2) ¿Qué es el kernel de Linux?

Es el componente principal de un sistema operativo Linux y es la interfaz central entre el hardware de una computadora y sus procesos. Se comunica entre ambos, administrando los recursos de la manera más eficiente posible.

El núcleo tiene cuatro funciones:

Gestión de memoria: realiza un seguimiento de la cantidad de memoria utilizada.

Gestión de procesos: determina qué proceso puede utilizar la CPU, cuándo y durante cuánto tiempo.

Controladores de dispositivo: Actúa como mediador/intérprete entre el hardware y los procesos.

Llamadas al sistema y seguridad: Recibe una solicitud de servicio de los procesos.

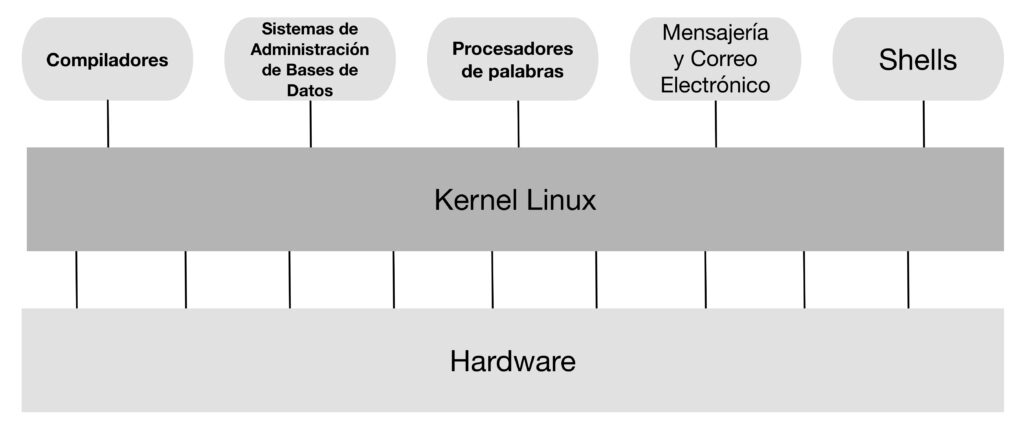

3) ¿Cuáles son los componentes de Linux?

La arquitectura de Linux tiene cuatro componentes:

- Hardware: RAM, HDD y CPU juntos constituyen la capa de hardware para el sistema operativo LINUX.

- Kernel: es una parte fundamental del sistema operativo Linux. Es responsable de muchas actividades en el sistema operativo LINUX. Existen dos tipos de kernel: monolítico y microkernel.

- Shell: Es una interfaz entre el usuario y el kernel.

- Utilidades: Se pueden utilizar funciones desde las Utilidades del Sistema.

4) ¿Qué comando se utiliza para comprobar la memoria ocupada?

Podemos usar el comando Free para verificar el uso de memoria en Linux.

5) ¿Qué hace el comando grep?

El comando Grep se utiliza para buscar texto o buscar en el archivo dado líneas que contengan una coincidencia con las cadenas o palabras dadas.

6) ¿Qué son las pruebas de penetración?

Las pruebas de penetración son una práctica de seguridad en la que un experto en ciberseguridad intenta encontrar y explotar vulnerabilidades en un sistema informático. El objetivo de las pruebas de penetración es identificar los puntos débiles en las defensas de un sistema que un atacante podría aprovechar.

7) ¿Cuáles son los objetivos de realizar un ejercicio de prueba de penetración?

Los objetivos de la realización de pruebas de penetración son:

- Probar el cumplimiento de las políticas de seguridad que han sido elaboradas e implementadas por la organización.

- Poner a prueba la proactividad de los empleados y su conciencia del entorno de seguridad en el que se encuentran.

- Garantizar que una entidad empresarial no pueda enfrentarse a una vulneración de seguridad masiva.

8) ¿Cuál es la diferencia entre pruebas de vulnerabilidad y pruebas de penetración?

En las pruebas de vulnerabilidad, solo podemos buscar las debilidades que puedan residir en cualquier componente de la infraestructura de TI, mientras que en las pruebas de penetración, examinaremos un ciberataque a gran escala o una serie de ciberataques para encontrar específicamente cualquier brecha que aún no haya sido descubierta por el ingeniero de seguridad de TI.

9) ¿Cuáles son las metodologías de pen-testing?

Hay tres tipos de métodos de pruebas de penetración:

- Prueba de caja negra:

- Prueba de caja blanca

- Prueba de caja gris

10) ¿Qué es el cross-site scripting?

Se trata de un tipo de ciberataque en el que se pueden inyectar de forma secreta fragmentos de código o secuencias de comandos maliciosos en sitios web de confianza. Estos ataques suelen producirse cuando el atacante utiliza una aplicación web vulnerable para insertar líneas de código maliciosas. Cuando una víctima invitada ejecuta esta aplicación en particular, el equipo se infecta y puede utilizarse para acceder a información y datos confidenciales.

11) ¿Qué es el sniffing y el spoofing?

Escuchar las conversaciones de alguien o capturar datos como el nombre de usuario y la contraseña a través del tráfico de la red se denomina sniffing, mientras que spoofing es hacerse pasar por otra persona. En este caso, el ataque envía paquetes falsos a través de la red para obtener la conexión con la víctima.

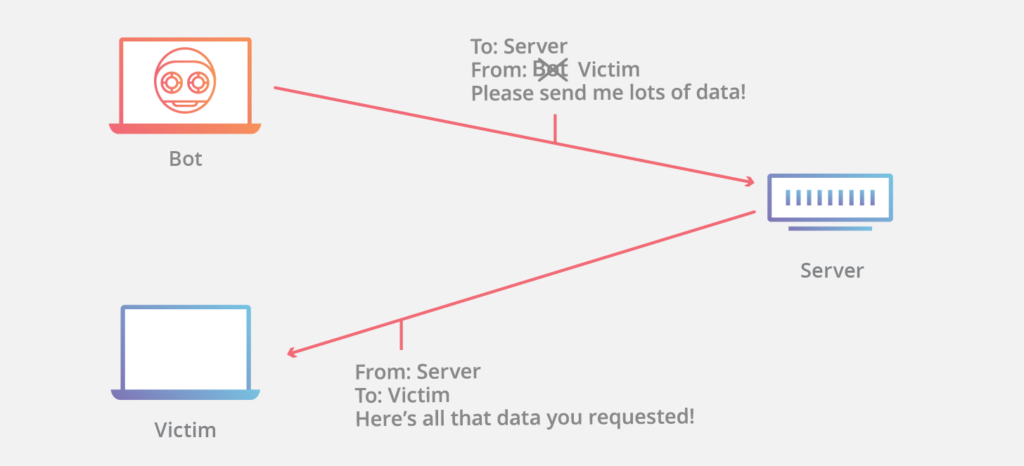

12) ¿Qué es un ataque DDos?

Es un ciberataque en el que el atacante busca hacer que una máquina o un recurso de red no esté disponible para sus usuarios previstos interrumpiendo temporal o indefinidamente los servicios de un host conectado a Internet.

13) ¿Qué es el intercambio de clave pública Diffie-Hellman?

Es un método de intercambio de claves criptográficas a través de un canal público y fue uno de los primeros protocolos de clave pública. Se utiliza para proteger diversos servicios de Internet.

14) ¿Qué es la criptografía?

El estudio de cómo proteger la información y la comunicación, principalmente para proteger los datos de terceros a quienes no están destinados, se conoce como Criptografía.

15) ¿Para qué sirve un Firewall?

Es un sistema de seguridad de red que se establece en los límites del sistema/red y que monitorea y controla el tráfico de la red. Los firewalls se utilizan normalmente para proteger el dispositivo o la red de virus, gusanos, malware, etc. Los firewalls también se pueden utilizar para evitar el acceso remoto y el filtrado de contenido.

16) ¿Qué es traceroute?

Es una herramienta que muestra la ruta de un paquete. Nos mostrará todas las rutas por las que pasa el paquete. Podemos utilizarla cuando nuestro paquete no está llegando a destino para detectar el punto de fallo.

17) ¿Cuáles son los códigos de respuesta que se pueden recibir de una aplicación web?

Los códigos de respuesta se clasifican en cinco clases:

- Respuesta informativa (100 – 199)

- Respuesta exitosa (200 – 299)

- Redirecciones (300 – 399)

- Errores del cliente (400 – 499)

- Errores del servidor (500 – 599)

18) ¿Kali Linux admite mi $wireless_card?

Depende del chipset y de los controladores de la tarjeta. Si el kernel admite los controladores, la tarjeta también lo es.

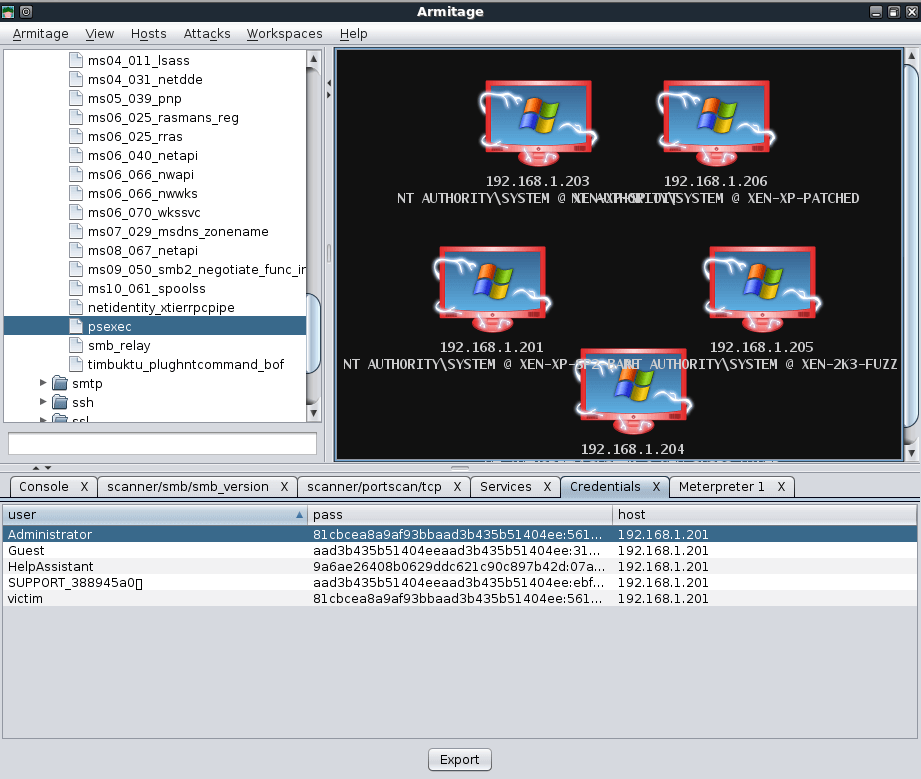

19) ¿Por qué Armitage no muestra los hosts de la base de datos?

Hay tres posibles causas detrás de esto:

- Si está utilizando los espacios de trabajo de Metasploit Framework, Armitage no es compatible con ellos. Debemos dejarlo como predeterminado.

- Si Armitage no utiliza la misma configuración de base de datos que Metasploit Framework, se controla mediante el archivo database.yml en nuestro entorno de Metasploit Framework.

- La tercera causa, si Metasploit creó dos espacios de trabajo predeterminados.

20) ¿Cómo podemos ejecutar Armitage en Kali Linux?

Armitage no está asociado con Kali Linux. Está en el repositorio de Kali Linux. Para ejecutar Armitage en Kali Linux, debemos instalarlo usando apt-get install Armitage.

21) Si aparece un error de base de datos en Kali Linux, ¿cómo lo solucionas?

Primero, debemos asegurarnos de que la base de datos esté en ejecución. Para ello, debemos usar el servicio postgresql start. Luego, es posible que debamos pedirle a Kali que vuelva a crear la base de datos del marco Metasploit: service metasploit start y service metasploit stop .

22) ¿Cómo utilizar Armitage contra una dirección de Internet?

Si queremos utilizar esta herramienta contra un host de Internet, entonces debemos asegurarnos de tener la carta de permiso del propietario del sistema.

23) ¿Qué plataforma es mejor para Metasploit, Linux o Windows?

Anteriormente, la mayoría de las descargas de Metasploit para sus versiones anteriores eran para la plataforma Windows. Pero ahora Windows solo es compatible parcialmente. En mi sugerencia, optaremos por el sistema operativo Linux, ya que algunas de las características importantes, como la compatibilidad con bases de datos y los exploits inalámbricos, aparecieron primero para Linux y luego para Windows.

24) ¿Qué es el pivoteo?

Es una técnica que utiliza Metasploit para enrutar el tráfico desde una computadora víctima hacia otras redes que no son accesibles para una máquina hacker.

25) ¿Cómo se protege un servidor?

- Deberíamos utilizar FTP seguro en lugar de FTP simple

- Usando SSH en lugar de telnet

- Utilice conexiones de correo electrónico seguras (POP3S/IMAPS/SMTPS)

- Proteja todas las áreas de administración web con SSL (HTTPS)

- Deberíamos usar una VPN.

- Usar firewalls en todos los puntos finales, incluidos servidores y computadoras de escritorio.

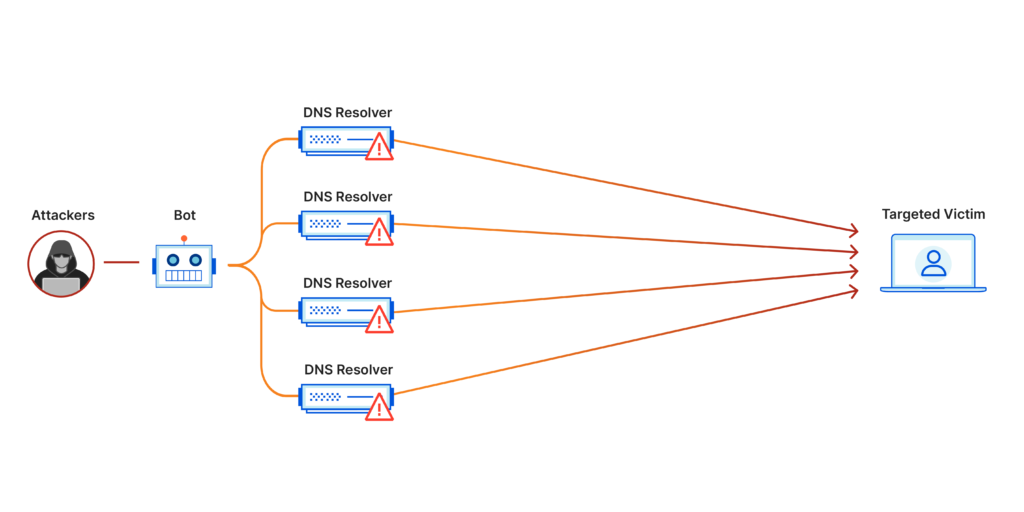

26) ¿Por qué es importante la monitorización de DNS?

El DNS desempeña un papel fundamental en la forma en que los usuarios finales de nuestra empresa se conectan a Internet. Todas las conexiones que los dispositivos cliente realizan a un dominio se registran en los registros DNS. La inspección del tráfico DNS entre los dispositivos cliente y nuestro solucionador recursivo local podría revelar una gran cantidad de información para el análisis forense.

27) ¿Diferencia entre codificación, cifrado y hash?

| Codificación | Encriptación | Hash (hash) |

| En el método de codificación, los datos se transforman de un formato a otro. El objetivo principal de la codificación es transformar los datos en un formato que la mayoría de los sistemas puedan leer o que cualquier otro proceso pueda utilizar. Se puede utilizar para reducir el tamaño de los archivos de audio y vídeo. | El cifrado es una técnica que permite el acceso solo al personal autorizado. Es una técnica de codificación para transferir datos privados, por ejemplo, enviar una combinación de nombre de usuario y contraseña a través de Internet para iniciar sesión en el correo electrónico. Existen dos tipos de algoritmos de codificación: uno es simétrico y el otro es asimétrico. | En la técnica de hash, los datos se convierten en hash mediante una función de hash que puede ser cualquier número generado a partir de una cadena o un texto. Algunos algoritmos de hash son MD5 y SHA256. Una vez que se ha realizado el hash de los datos, no se puede revertir. |

28) ¿Cómo podemos fortalecer la autenticación de usuarios?

A continuación se presentan algunas recomendaciones para fortalecer la autenticación del usuario preservando la experiencia del usuario.

- Al implementar una verificación de diccionario, garantizamos que los usuarios no puedan elegir palabras comunes para sus contraseñas.

- Necesitamos un nombre de usuario seguro que incluya un carácter numérico porque el nombre de usuario es la parte más accesible de las credenciales de inicio de sesión para que un pirata informático pueda adivinarlas.

- Deberíamos limitar el número de intentos fallidos de inicio de sesión a tres y suspender temporalmente el acceso a la cuenta a menos que el usuario pueda autenticarse a través de otros medios.

29) Diferencia entre ciberseguridad en la nube y local.

| Nube | En las instalaciones |

| En la nube, la responsabilidad de seguridad es compartida. | En las instalaciones locales, solo existe una responsabilidad de seguridad de extremo a extremo. |

| Tiene herramientas de seguridad interconectadas y basadas en API. | Tiene herramientas de seguridad desconectadas: normalmente no están controladas por API. |

| Tiene recursos dinámicos y límites de seguridad temporales. | Tiene recursos estáticos y límites de seguridad basados en perímetros. |

| Está altamente automatizado. | Rara vez está automatizado. |

| Está impulsado por el desarrollador. | Está impulsado por TI. |

30) ¿Cuáles son las diferentes fases de un ataque de intrusión en la red?

El ataque de intrusión en la red sigue una estructura general que consta de las tres fases siguientes:

- Objetivo: Lo primero que hay que tener en cuenta en cualquier proyecto o hackeo es la meta u objetivo. Por ejemplo, el objetivo de un ataque DDoS es diferente del de un ataque de acceso al sistema.

- Reconocimiento: Es una etapa en la que el hacker utiliza diversos recursos para recopilar información sobre la red o sistema objetivo.

- Ataque: en esta fase, el intruso comienza a intentar acceder a los recursos de la red y del sistema. Una vez que el intruso obtiene acceso a un host de la red, se dice que ese host está comprometido.