Bienvenidos a un nuevo capítulo de este Curso Gratis de Hardware para Hackers. Guía de Flipper Zero: Hacking Sub-GHz. Comparte este articulo y síguenos para recibir más capítulos, guías y cursos gratis.

Este curso está en un ciclo de crecimiento y mejora constante. Tendrá revisiones y actualizaciones anuales y correcciones y mejoras mensuales. Agradecemos su apoyo difundiendo, compartiendo, comentando o simplemente leyéndolo.

Para saber más comente a continuación, respondemos todos y cada uno de los comentarios.

¿Te gustaría enterarte de cuando lanzamos descuentos y nuevos cursos?

Flipper Zero: Hacking Sub-GHz

Las redes inalámbricas y los dispositivos IoT son cada vez más comunes en nuestras vidas, y con ello aumenta el riesgo de ciberataques. Para proteger estas redes y dispositivos, es esencial tener herramientas efectivas de prueba de seguridad. Una herramienta que ha ganado popularidad recientemente es el Flipper Zero. Este dispositivo ofrece una gama de capacidades para pruebas de seguridad inalámbrica y evaluaciones de vulnerabilidad, siendo esenciales para profesionales de la ciberseguridad.

En este artículo exploramos las características y capacidades de Flipper Zero y cómo se pueden utilizar para pruebas de seguridad inalámbrica. También discute escenarios reales donde estas herramientas son útiles y proporciona perspectivas sobre las mejores prácticas para usarlas eficazmente. Comprender las capacidades de estas herramientas es esencial para cualquier profesional de la seguridad, administrador de red o fabricante de dispositivos IoT, para protegerse contra amenazas cibernéticas.

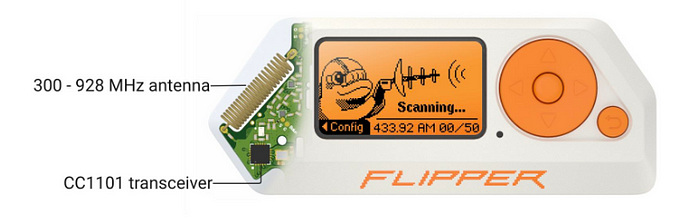

Flipper Zero puede recibir y transmitir frecuencias de radio en el rango de 300-928 MHz con su módulo incorporado, que puede leer, guardar y emular controles remotos. Estos controles se utilizan para interactuar con puertas, barreras, cerraduras de radio, interruptores de control remoto, timbres inalámbricos, luces inteligentes y más. Flipper Zero puede ayudarle a saber si su seguridad está comprometida.

Inserte una tarjeta microSD para usar la aplicación Sub-GHzAntes de usar la aplicación Sub-GHz, asegúrese de actualizar el firmware de Flipper Zero con una tarjeta microSD insertada, ya que Flipper Zero almacena bases de datos en una tarjeta microSD.

Hacking Sub-GHz

Flipper Zero es un dispositivo multiusos capaz de realizar una gran variedad de ataques utilizando diversos sensores y dispositivos de hardware. En el siguiente tutorial, se hablarán de algunas de las principales características del dispositivo, así como métodos de prevención para evitar ser interceptado por él.

Todo el mundo conoce el repertorio del Flipper y uno de sus mejores trucos es copiar y replicar señales sub-GHz. Estas ondas de radio nos rodean, desde los llaveros de los automóviles hasta los controles de puertas de garaje e incluso los controles de puertas de los vecindarios.

Flipper Zero puede recibir y transmitir frecuencias de radio en el rango de 300-928 MHz con su módulo incorporado, que puede leer, guardar y emular controles remotos. Estos controles se utilizan para la interacción con puertas, barreras, cerraduras de radio, interruptores de control remoto, timbres inalámbricos, luces inteligentes y más. Flipper Zero puede ayudarte a determinar si tu seguridad está comprometida.

Hardware Sub-GHz

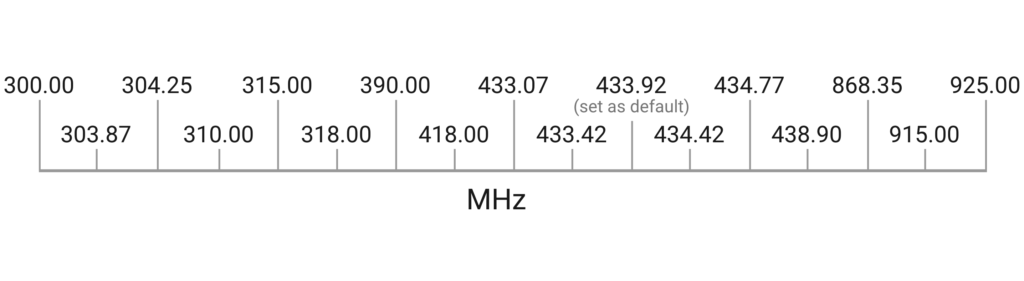

Flipper Zero tiene un módulo sub-1 GHz incorporado basado en un chip CC1101 y una antena de radio (el alcance máximo es de 50 metros). Tanto el chip CC1101 como la antena están diseñados para operar en frecuencias en las bandas de 300-348 MHz, 387-464 MHz y 779-928 MHz.

Comúnmente utilizados en dispositivos de hogares inteligentes, llaves de coches y sistemas de seguridad, los dispositivos Sub-GHz tienen un alcance más largo y mayor penetración de materiales en comparación con WiFi y Bluetooth.

La aplicación Sub-GHz en el Flipper Zero es una característica que permite a los usuarios interactuar con dispositivos y sistemas que operan en el rango de frecuencia Sub-GHz. Esta aplicación habilita al dispositivo para interceptar, analizar y controlar diversas señales Sub-GHz, como las usadas en controles remotos, sensores inalámbricos y otros dispositivos de baja potencia.

La funcionalidad de la aplicación Sub-GHz en Flipper Zero incluye la capacidad de capturar y decodificar señales Sub-GHz, realizar análisis de señales, e incluso emular o transmitir señales. Esto permite a los usuarios entender los protocolos de comunicación utilizados por diferentes dispositivos y potencialmente controlarlos.

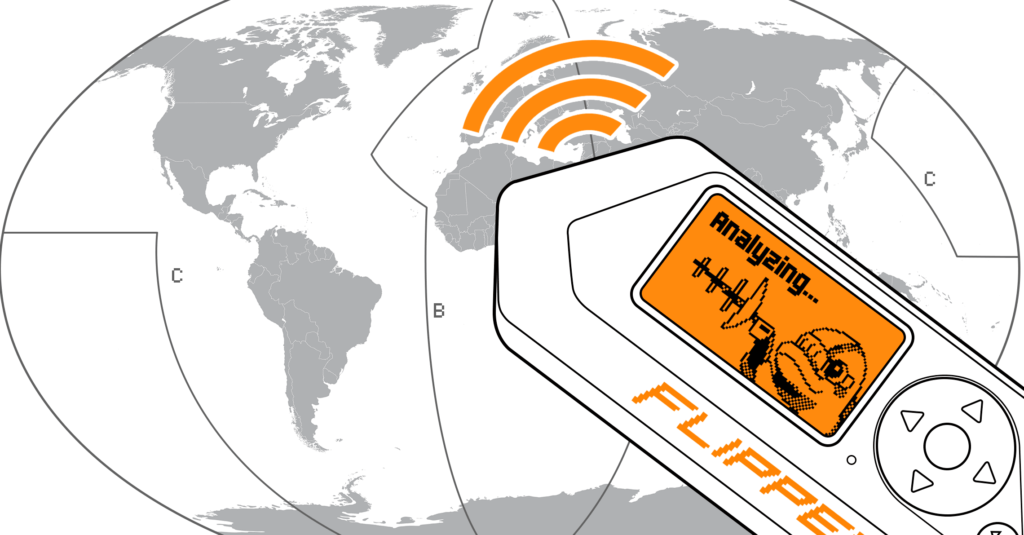

Analizador de Frecuencia

Cómo encontrar qué frecuencia está utilizando el control remoto

Al analizar, Flipper Zero está escaneando la fuerza de las señales (RSSI) en todas las frecuencias disponibles en la configuración de frecuencia. Flipper Zero muestra la frecuencia con el valor de RSSI más alto, con una fuerza de señal superior a -90 dBm.

Para determinar la frecuencia del control remoto, sigue estos pasos:

- Coloca el control remoto muy cerca a la izquierda de Flipper Zero.

- Ve a Menú Principal → Sub-GHz.

- Selecciona Analizador de Frecuencia, luego presiona y mantén presionado el botón en el control remoto que deseas analizar.

- Revisa el valor de la frecuencia en la pantalla.

Leer

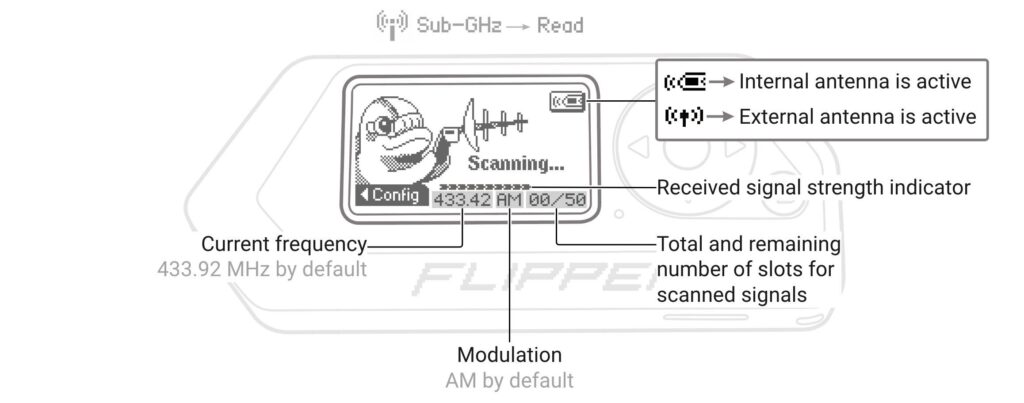

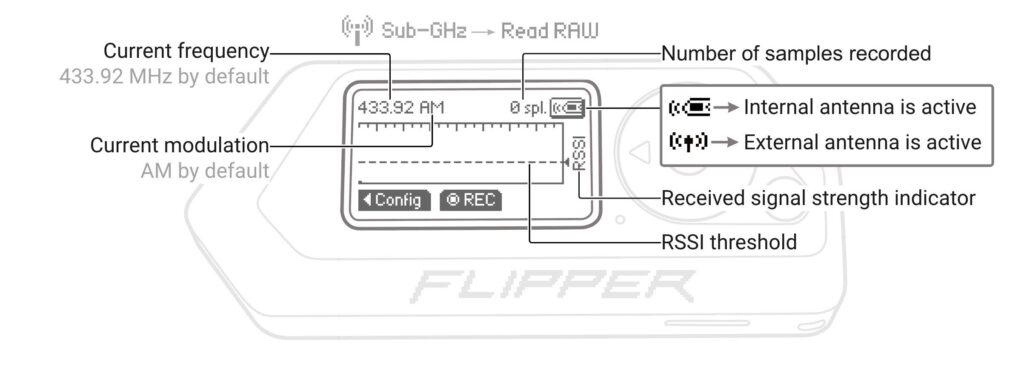

La opción Leer escucha en la frecuencia configurada en la modulación indicada: 433.92 AM por defecto. Si encuentra algo al leer, se muestra información en la pantalla. Esta información puede ser utilizada para replicar la señal en el futuro.

Mientras se utiliza Leer, es posible presionar el botón izquierdo y configurarlo. En este momento tiene 4 modulaciones (AM270, AM650, FM328 y FM476), y varias frecuencias relevantes almacenadas:

Puedes establecer cualquier frecuencia que te interese, sin embargo, si no estás seguro de cuál es la frecuencia que podría estar utilizando el control remoto que tienes, activa el Hopping (Desactivado por defecto), y presiona el botón varias veces hasta que Flipper la capture y te proporcione la información necesaria para configurar la frecuencia.

Cambiar entre frecuencias lleva algo de tiempo, por lo tanto, las señales transmitidas en el momento del cambio pueden perderse. Para una mejor recepción de la señal, establece una frecuencia fija determinada por el Analizador de Frecuencia.

Qué cosas funcionan en esta frecuencia

Hay muchas cosas que funcionan en esta frecuencia y que puedes capturar y reproducir con tu Flipper Zero.

Puertas de garaje

Los controles de puertas de garaje suelen funcionar en frecuencias en el rango de 300 a 190 MHz, siendo las frecuencias más comunes 300 MHz, 310 MHz, 315 MHz y 390 MHz. Este rango de frecuencia se usa comúnmente para los controles de puertas de garaje porque está menos concurrido que otras bandas de frecuencia y es menos probable que experimente interferencias de otros dispositivos.

Los llaveros de los autos

La mayoría de los llaveros de los automóviles funcionan en 315 MHz o 433 MHz. Ambas son radiofrecuencias y se utilizan en una variedad de aplicaciones diferentes. La opción Leer en Bruto registra las señales enviadas en la frecuencia de escucha. Esto se puede utilizar para robar una señal y repetirla.

Por defecto, Read RAW (Roba y reproduce una señal en la frecuencia configurada) también está en 433.92 en AM650, pero si con la opción Leer encontraste que la señal que te interesa está en una frecuencia/modulación diferente, también puedes modificarla presionando a la izquierda (mientras estás dentro de la opción Leer en Bruto).

ADVERTENCIA: No reproduzca la señal del control remoto de su automóvil si no sabe lo que está haciendo. En modelos nuevos fallará en el mejor de los casos, en el peor lo bloquearas.

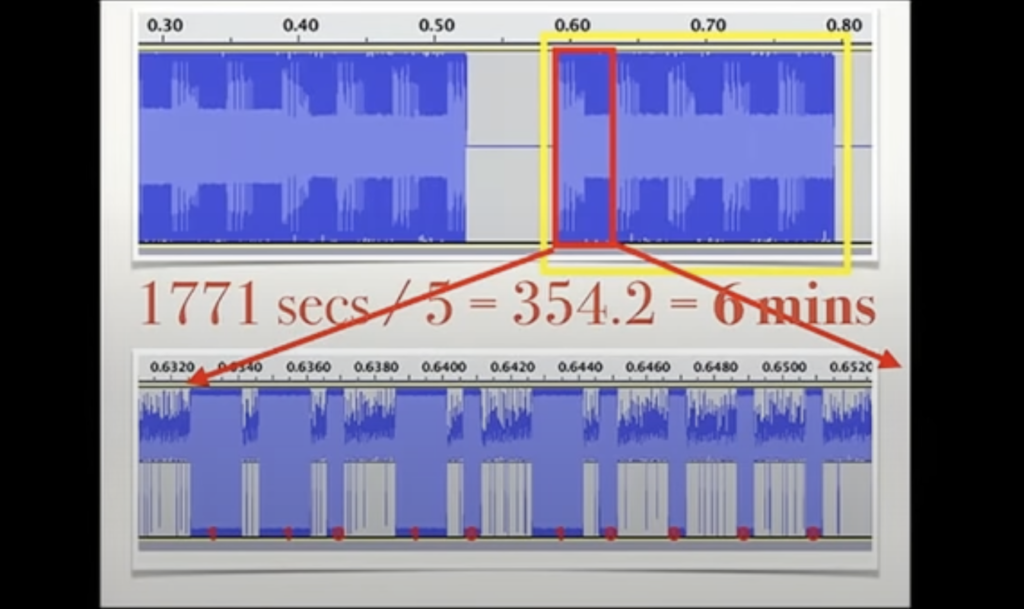

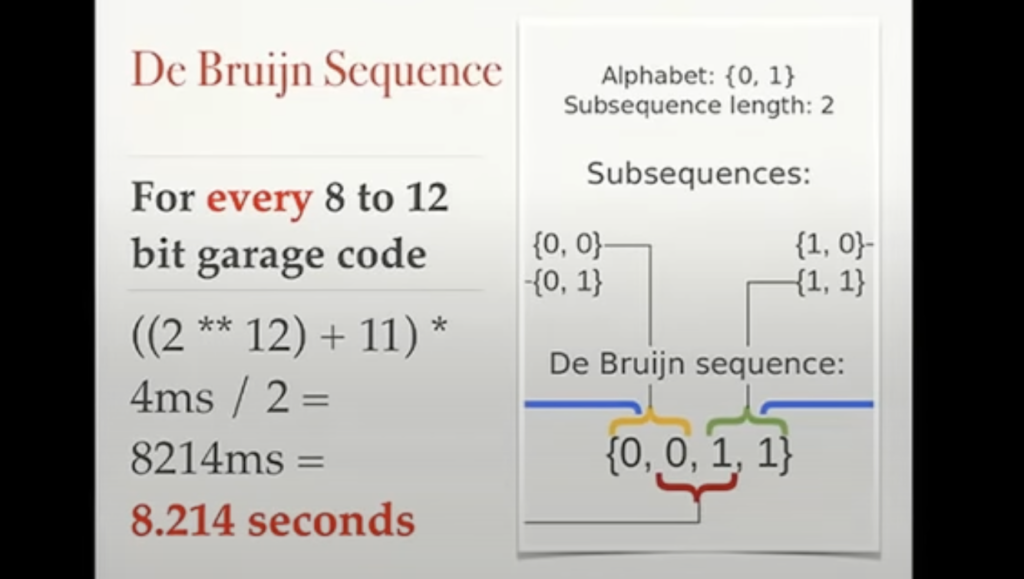

Ataque de fuerza bruta

Si en lugar de enviar cada código 5 veces (enviado así para asegurarse de que el receptor lo recibe) solo lo envía una vez, el tiempo se reduce a 6 minutos:

y si elimina el período de espera de 2 ms entre señales, puede reducir el tiempo a 3 minutos.

Además, al utilizar la secuencia De Bruijn (una forma de reducir la cantidad de bits necesarios para enviar todos los números binarios potenciales a burteforce), este tiempo se reduce a solo 8 segundos:

Un ejemplo de este ataque se implementó en https://github.com/samyk/opensesame

Requerir un preámbulo evitará la optimización de la secuencia De Bruijn y los códigos rodantes evitarán este ataque (suponiendo que el código sea lo suficientemente largo como para no ser ejecutable por fuerza bruta).

Si conoces el protocolo utilizado, por ejemplo, por la puerta de garaje, es posible generar todos los códigos y enviarlos con el Flipper Zero. Este es un ejemplo que admite tipos comunes generales de garajes: https://github.com/tobiabocchi/flipperzero-bruteforce

Rolling Codes Protection

Los sistemas automáticos de puertas de garaje suelen utilizar un control remoto inalámbrico para abrir y cerrar la puerta del garaje. El control remoto envía una señal de radiofrecuencia (RF) al abridor de la puerta del garaje, que activa el motor para abrir o cerrar la puerta.

Es posible que alguien utilice un dispositivo conocido como capturador de códigos para interceptar la señal de RF y grabarla para su uso posterior. Esto se conoce como ataque de repetición . Para evitar este tipo de ataque, muchos abridores de puertas de garaje modernos utilizan un método de cifrado más seguro conocido como sistema de código variable .

La señal de RF normalmente se transmite mediante un código variable , lo que significa que el código cambia con cada uso. Esto dificulta que alguien intercepte la señal y la utilice para obtener acceso no autorizado al garaje.

En un sistema de código variable, el control remoto y el sistema de puerta de garaje tienen un algoritmo compartido que genera un nuevo código cada vez que se utiliza el control remoto. El sistema de puerta de garaje solo responderá al código correcto , lo que hará mucho más difícil que alguien obtenga acceso no autorizado al garaje simplemente capturando un código.

Missing Link Attack

Básicamente, escuchas el botón y capturas la señal mientras el control remoto está fuera del alcance del dispositivo (por ejemplo, el automóvil o el garaje). Luego te mueves al dispositivo y usas el código capturado para abrirlo .

Full Link Jamming Attack

Un atacante podría interferir la señal cerca del vehículo o recibir de modo que el receptor no pueda realmente “escuchar” el código , y una vez que eso suceda, simplemente puede capturar y reproducir el código cuando haya dejado de interferir.

En algún momento, la víctima usará las llaves para cerrar el auto , pero entonces el ataque habrá registrado suficientes códigos de “puerta cerrada” que, con suerte, podrían reenviarse para abrir la puerta ( podría ser necesario un cambio de frecuencia ya que hay autos que usan los mismos códigos para abrir y cerrar pero escucha ambos comandos en diferentes frecuencias).

La interferencia funciona: pero se nota que si la persona que cierra el auto simplemente prueba las puertas para asegurarse de que estén cerradas, notaría que el auto está desbloqueado. Además, si estuvieran al tanto de tales ataques, incluso podrían escuchar el hecho de que las puertas nunca hicieron el sonido de bloqueo o las luces del auto nunca parpadearon cuando presionaron el botón de “bloqueo”.

Ataque de captura de código (también conocido como ‘RollJam’)

Esta es una técnica de Jamming más sigilosa . El atacante bloqueará la señal, por lo que cuando la víctima intente cerrar la puerta, no funcionará, pero el atacante registrará este código. Luego, la víctima intentará cerrar el coche nuevamente pulsando el botón y el coche registrará este segundo código.

Inmediatamente después de esto, el atacante puede enviar el primer código y el automóvil se cerrará (la víctima pensará que al presionarlo por segunda vez lo cerró). Luego, el atacante podrá enviar el segundo código robado para abrir el coche (suponiendo que también se pueda utilizar un código “cerrar coche” para abrirlo).

Podría ser necesario un cambio de frecuencia (ya que hay autos que usan los mismos códigos para abrir y cerrar pero escuchan ambos comandos en diferentes frecuencias).

RollJam

El atacante puede bloquear el receptor del automóvil y no el suyo porque si el receptor del automóvil está escuchando, por ejemplo, en una banda ancha de 1 MHz, el atacante no bloqueará la frecuencia exacta utilizada por el control remoto, sino una cercana en ese espectro, mientras que el receptor del atacante sí. Escuche en un rango más pequeño donde pueda escuchar la señal remota sin la señal de interferencia .

Otras implementaciones vistas en las especificaciones muestran que el código variable es una parte del código total enviado. Es decir, el código enviado es una clave de 24 bits donde los primeros 12 son el código variable , los segundos 8 son el comando (como bloquear o desbloquear) y los últimos 4 son la suma de verificación . Los vehículos que implementan este tipo también son naturalmente susceptibles ya que el atacante simplemente necesita reemplazar el segmento de código rodante para poder utilizar cualquier código rodante en ambas frecuencias.

Tenga en cuenta que si la víctima envía un tercer código mientras el atacante envía el primero, el primer y segundo código quedarán invalidados.

Ataque de interferencia con sonido de alarma

Al realizar una prueba con un sistema de código variable, enviar el mismo código dos veces activó inmediatamente la alarma y el inmovilizador, lo que brindó una oportunidad única de denegación de servicio . Irónicamente, la forma de desactivar la alarma y el inmovilizador era presionar el control remoto , lo que brindaba al atacante la capacidad de realizar ataques DoS continuamente . O combine este ataque con el anterior para obtener más códigos ya que a la víctima le gustaría detener el ataque lo antes posible.

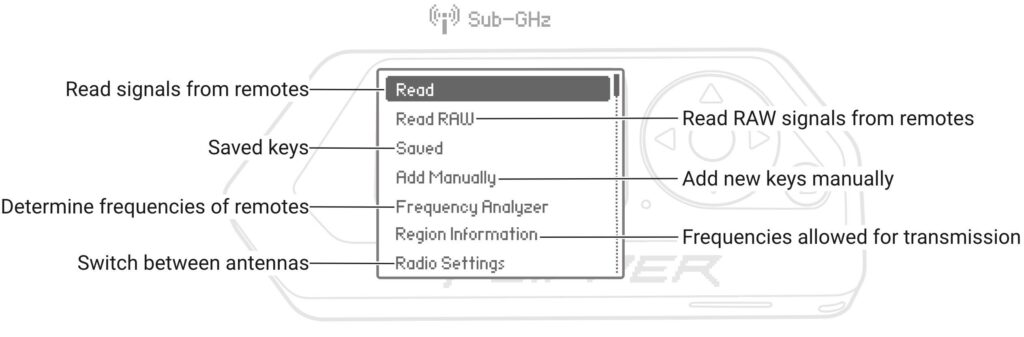

Menú sub-GHz

Puede acceder a la aplicación Sub-GHz desde el Menú principal. En la aplicación, puede leer y emular controles remotos, agregar controles manualmente y determinar la frecuencia del control remoto

- Leer: lee y decodifica señales basadas en protocolos conocidos. Si el protocolo es estático, Flipper Zero guarda la señal.

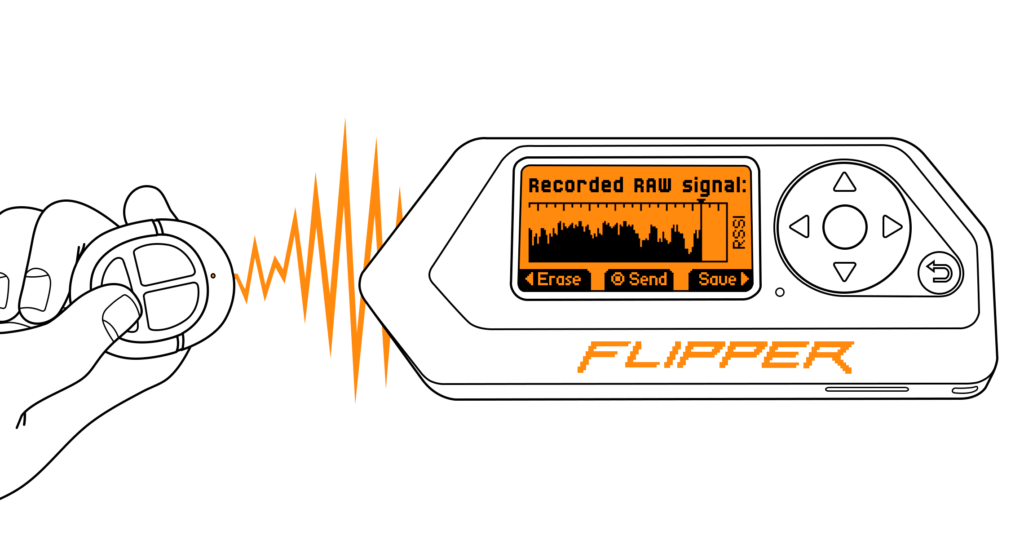

- Leer RAW: lee y guarda señales en formato sin formato, incluidas señales de controles remotos con protocolos desconocidos.

- Guardadas: enumera las señales guardadas, que se pueden emular y cambiar de nombre.

- Agregar manualmente: crea un control remoto virtual que se puede emparejar con un lector.

- Analizador de frecuencia: determina las frecuencias a las que envía la señal el control remoto.

- Información de región: proporciona información sobre su región y enumera las frecuencias permitidas para la transmisión.

- Configuración de radio: permite cambiar entre la antena interna y la antena externa si está conectada.

Señales de lectura

Con tu Flipper Zero, puedes leer, guardar y emular diferentes tipos de controles remotos con protocolos conocidos.

Hay controles remotos que funcionan con protocolos que Flipper Zero aún no conoce. Las señales de estos controles remotos se pueden grabar en formato sin formato, guardar y reproducir con la función Read RAW .

Ahora aprenderá a leer y emular controles remotos, determinar la frecuencia de un control remoto y recibir señales en frecuencias desconocidas. Este artículo también explica qué hacer si Flipper Zero no puede leer la señal con la configuración predeterminada y proporciona una descripción general de las funciones Bin_RAW y Lock Keyboard.

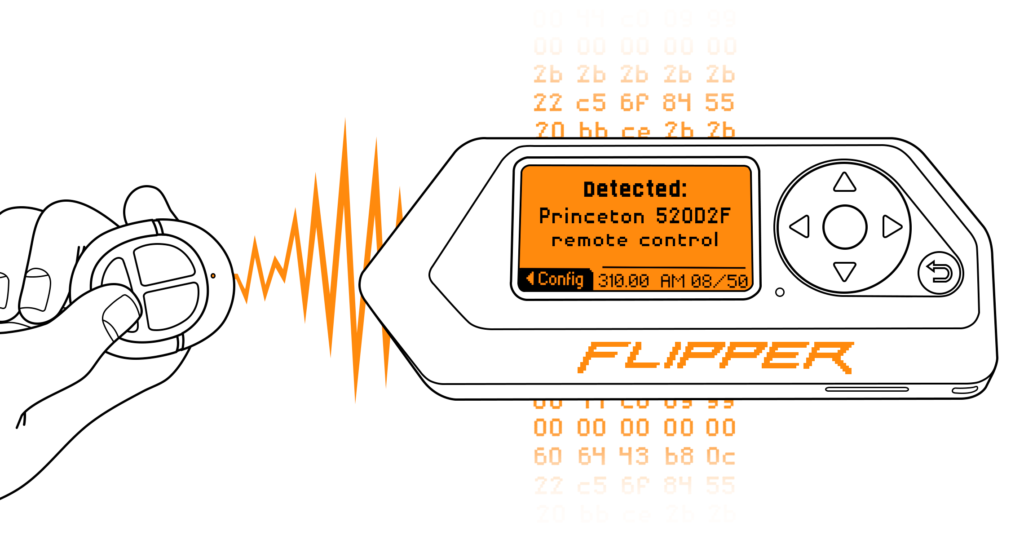

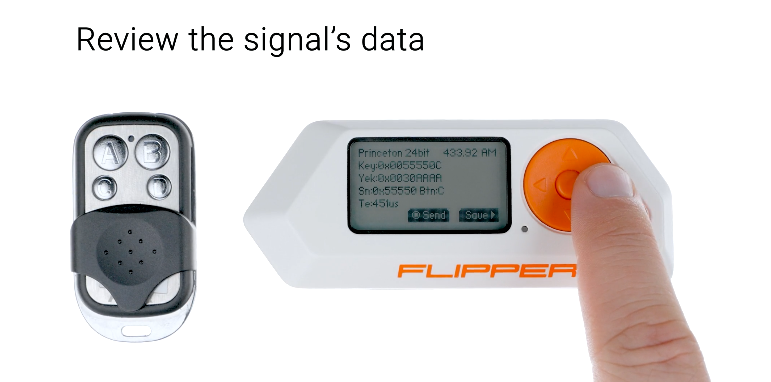

Procedimiento de lectura

En el modo de lectura, Flipper Zero lee y decodifica señales demoduladas de controles remotos basándose en protocolos conocidos. Si el protocolo del control remoto es estático, Flipper Zero puede guardar y enviar la señal.

Para leer y guardar la señal de su control remoto, haga lo siguiente:

1 Vaya al Menú principal -> Sub-GHz .

2 Presione Leer y luego presione el botón en el control remoto que desea leer.

3 Cuando se capture la señal, presione OK y luego presione Guardar .

4 Asigne un nombre a la señal capturada y luego presione Guardar .

Los controles remotos tienen diferentes frecuencias y modulaciones.

Para leer las señales correctamente, necesita conocer los parámetros del control remoto y configurar su Flipper Zero en consecuencia. Si Flipper Zero no puede leer la señal con la configuración predeterminada, deberá interactuar con los parámetros de Frecuencia y Modulación en el Menú de Configuración.

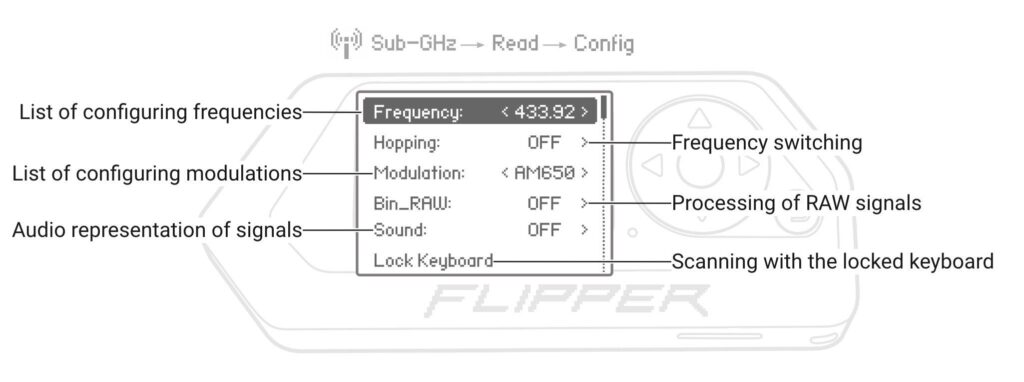

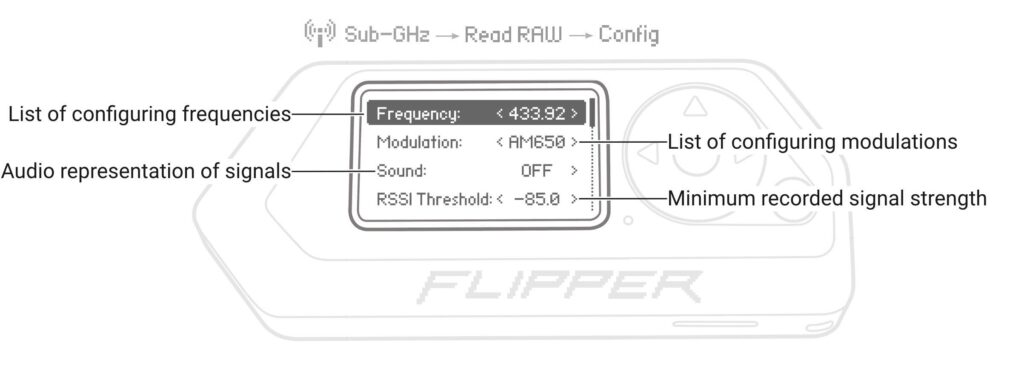

Menú de configuración

En este menú, puede cambiar frecuencias manualmente y en modo de salto, cambiar modulaciones manualmente y bloquear el teclado mientras busca señales. Para abrir el menú de configuración, en la pantalla de escaneo, presione Config . Verá lo siguiente:

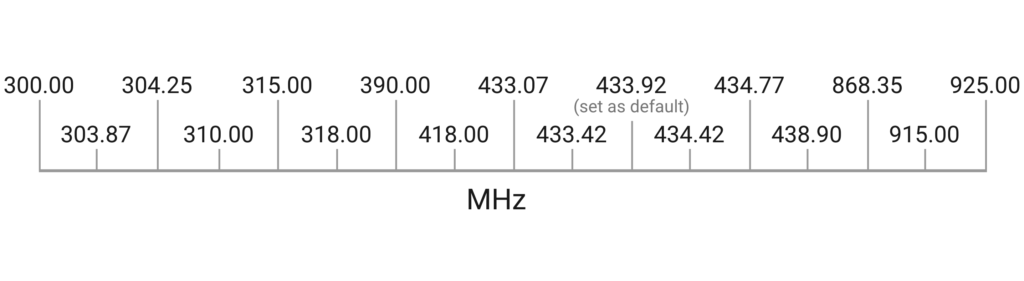

Configuración de frecuencia

Puede cambiar las frecuencias en las que Flipper Zero recibe señales. En el Menú de Configuración , presionando IZQUIERDA o DERECHA puede configurar manualmente las frecuencias de la lista:

Para leer la señal correctamente, es necesario determinar la frecuencia del control remoto. Para eso, puede utilizar la función Analizador de frecuencia.

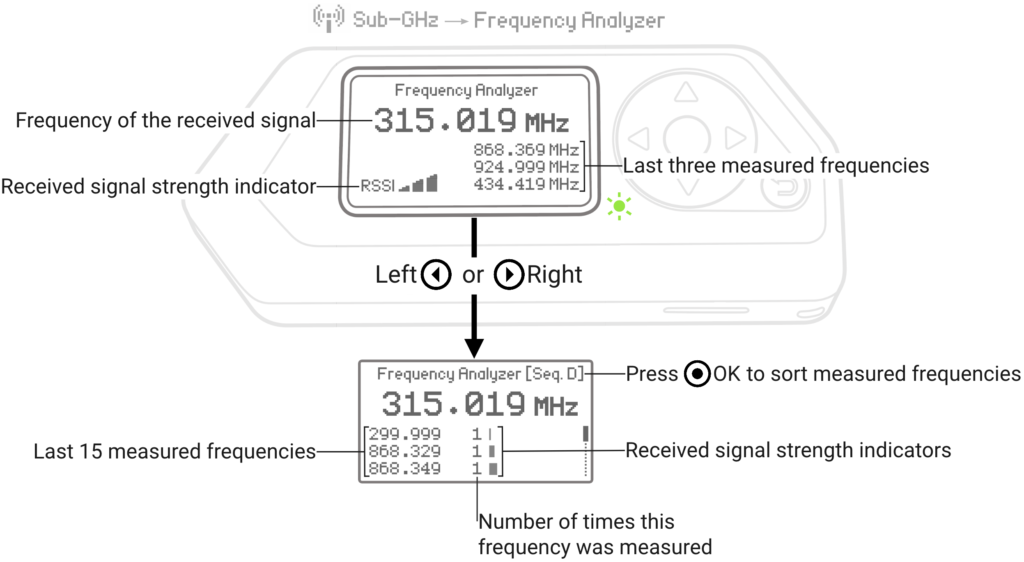

Analizador de frecuencia

Al analizar, Flipper Zero escanea la intensidad de las señales en todas las frecuencias disponibles en el menú de configuración. Flipper Zero muestra la frecuencia con el valor más alto del indicador de intensidad de la señal recibida (RSSI), con una intensidad de señal superior a -90 dBm . Es importante colocar el control remoto muy cerca de tu Flipper Zero para evitar analizar señales de otros dispositivos.

Para determinar la frecuencia del control remoto, haga lo siguiente:

1 Coloca el control remoto muy cerca a la izquierda de tu Flipper Zero.

2 Vaya al Menú principal -> Sub-GHz -> Analizador de frecuencia .

3 En tu control remoto, mantén presionado el botón que deseas analizar.

4 Revise el valor de frecuencia medido en la pantalla.

Al presionar el botón IZQUIERDA o DERECHA , puede ir a la segunda pantalla que muestra hasta 15 frecuencias medidas. En la segunda pantalla, puede ordenar las frecuencias medidas presionando el botón OK .

Los resultados del análisis pueden ser aproximados.

Flipper Zero muestra valores que pueden ayudarte a determinar la banda de frecuencia en la que se envía la señal. En la mayoría de los casos, las señales se envían en frecuencias en las bandas de 315, 433 y 868 MHz.

Saltar entre frecuencias

Para recibir una señal en una frecuencia desconocida, utilice el modo de salto. En este modo, Flipper Zero cambia rápidamente entre las frecuencias disponibles y mide la intensidad de la señal. Una vez que la intensidad de la señal supera los -90 dBm, el cambio se detiene y Flipper Zero recibe la señal en esa frecuencia durante un segundo, luego se reanuda el cambio entre frecuencias.

Para buscar señales en el modo de salto, en el menú de configuración , establezca Salto en ON .

El cambio entre frecuencias lleva algún tiempo, por lo que las señales transmitidas en el momento del cambio pueden perderse. Para una mejor recepción de la señal, establezca una frecuencia fija determinada por el analizador de frecuencia.

En el modo de salto, también puedes cambiar las modulaciones manualmente.

Configuración de modulación

Para capturar la señal del control remoto, necesita configurar los ajustes de modulación correctos en su Flipper Zero. Debido a que Flipper Zero no es una radio definida por software, debe configurar la modulación correcta antes de escanear la señal; de lo contrario, no recibirá los datos correctos.

Flipper Zero admite modulaciones de señal de amplitud (AM) y frecuencia (FM) . En el Menú de Configuración , presionando IZQUIERDA o DERECHA , puede configurar manualmente las modulaciones de señal de la lista:

- AM270: modulación de amplitud con un ancho de banda de 270 kHz.

- AM650: modulación de amplitud con un ancho de banda de 650 kHz (configurado por defecto).

- FM238: modulación de frecuencia con un ancho de banda de 270 kHz y una desviación de 2,380371 kHz.

- FM476: modulación de frecuencia con un ancho de banda de 270 kHz y una desviación de 47,60742 kHz.

contenedor_RAW

Esta opción permite el procesamiento de señales RAW que no fueron decodificadas durante el proceso de lectura. El procesamiento implica eliminar el ruido de fondo, eliminar segmentos de señal repetidos y corregir errores de sincronización.

Para utilizar esta función, debe habilitar la opción Bin_RAW manualmente. Además, es importante verificar que los parámetros de frecuencia y modulación estén alineados con su control remoto para una funcionalidad óptima.

Bloquear teclado

Esta función le permite bloquear el teclado mientras su Flipper Zero busca señales. Para bloquear el teclado, en el Menú de configuración , seleccione Bloquear teclado y presione OK .

Enviando señales

Flipper Zero puede enviar señales guardadas que se graban en frecuencias permitidas para su transmisión en su región.

Para enviar una señal guardada con Flipper Zero, haga lo siguiente:

1 Vaya al Menú principal -> Sub-GHz -> Guardado .

2 Seleccione la señal y luego presione Emular .

3 Presione Enviar para enviar la señal guardada.

Algunas frecuencias pueden bloquearse para su transmisión en su región

Flipper Zero puede recibir señales en todas las frecuencias en las bandas operativas. Sin embargo, Flipper Zero puede transmitir señales solo en frecuencias permitidas para su transmisión en su región.

Lectura de señales RAW

Flipper Zero puede grabar señales de controles remotos de radio en formato RAW sin decodificar, de manera similar a como graba el sonido un dictáfono. Las señales se demodulan de acuerdo con los ajustes de modulación. Puede utilizar la función Leer RAW para grabar señales con protocolos conocidos y desconocidos para su posterior reproducción y análisis.

¡No utilices la función Leer RAW con el control remoto de tu auto!

Los sistemas de cierre centralizado de automóviles modernos utilizan códigos variables, lo que significa que cada vez que utiliza su llavero, genera un código único. Este código se basa en una secuencia conocida por el sistema de cierre centralizado y se utiliza para desbloquear un coche. Si captura la señal del llavero y la reproduce en su automóvil, corre el riesgo de desincronizar la llave original, dejándola inutilizable .

Si deshabilitó su llavero después de usar la función Leer RAW

- En el llavero original, intenta presionar el mismo botón “Desbloquear” varias veces.

- Consulte los manuales del proveedor de su automóvil sobre cómo agregar o quitar llaves nuevas. Puede seguir estos procedimientos para agregar nuevas claves sin comunicarse con el distribuidor.

- Comuníquese con el distribuidor e infórmele que su llavero dejó de funcionar. Deberían poder ayudarle a arreglar el control remoto del automóvil.

Procedimiento de lectura de señales RAW

En el modo Read RAW, Flipper Zero graba señales demoduladas desde controles remotos en formato RAW. Para leer y guardar la señal del control remoto en formato RAW, haga lo siguiente:

1 Vaya al Menú principal -> Sub-GHz .

2 Seleccione Leer RAW y luego presione REC para iniciar el proceso de grabación.

3 Presione el botón en el control remoto que desea grabar en formato RAW.

4 Después de grabar una muestra RAW, presione Detener y luego presione Guardar .

5 Asigne un nombre a la señal grabada y luego presione Guardar .

Los controles remotos tienen diferentes frecuencias y modulaciones.

En el rango inferior a 1 GHz, los datos se transmiten en diversas frecuencias y modulaciones. Para demodular una señal correctamente, es necesario configurar los parámetros de Frecuencia y Modulación en el menú de configuración. Normalmente, estos parámetros se muestran en los controles remotos o en la documentación.

Leer el menú de configuración RAW

Puede cambiar manualmente frecuencias y modulaciones en este menú y establecer la intensidad mínima de la señal grabada. Para abrir el menú de configuración, en la pantalla de escaneo, presione Config . Verás lo siguiente:

Leer la pantalla de configuración RAW

Configuración de frecuencia

Puede cambiar las frecuencias en las que Flipper Zero recibe señales. En el Menú de Configuración, presionando IZQUIERDA o DERECHA puede configurar manualmente las frecuencias de la lista:

Para leer la señal correctamente, es necesario determinar la frecuencia del control remoto. Para eso, puede utilizar la función Analizador de frecuencia .

Configuración de modulación

Para capturar la señal del control remoto, debe configurar los ajustes de modulación correctos en Flipper Zero. Debido a que Flipper Zero no es una radio definida por software, es necesario configurar la modulación correcta antes de escanear la señal. De lo contrario, Flipper Zero no demodulará ni registrará datos correctamente.

Flipper Zero admite modulaciones de señal de amplitud (AM) y frecuencia (FM) . En el Menú de Configuración , presionando IZQUIERDA o DERECHA puede configurar manualmente las modulaciones de señal de la lista:

- AM270: modulación de amplitud con un ancho de banda de 270 kHz.

- AM650: modulación de amplitud con un ancho de banda de 650 kHz (configurado por defecto).

- FM238: modulación de frecuencia con un ancho de banda de 270 kHz y una desviación de 2,380371 kHz.

- FM476: modulación de frecuencia con un ancho de banda de 270 kHz y una desviación de 47,60742 kHz.

Configuración del umbral RSSI

Puede grabar señales de alta intensidad en formato RAW y evitar grabar señales de baja intensidad configurando la sensibilidad de la intensidad de la señal en unidades de dBm . Una vez que la intensidad de la señal cae por debajo del valor RSSI mínimo seleccionado, Flipper Zero continuará grabando durante un segundo más y luego pausará la grabación. El proceso de grabación se reanudará una vez que la intensidad de la señal supere el valor RSSI mínimo seleccionado.

Envío de señales RAW

Flipper Zero puede enviar señales RAW en frecuencias permitidas para transmisión en su región. Para enviar una señal RAW guardada con su Flipper Zero, haga lo siguiente:

1 Vaya al Menú principal -> Sub-GHz -> Guardado .

2 Seleccione la señal.

3 Presione Enviar para enviar la señal RAW guardada una vez.

Agregar nuevos controles remotos

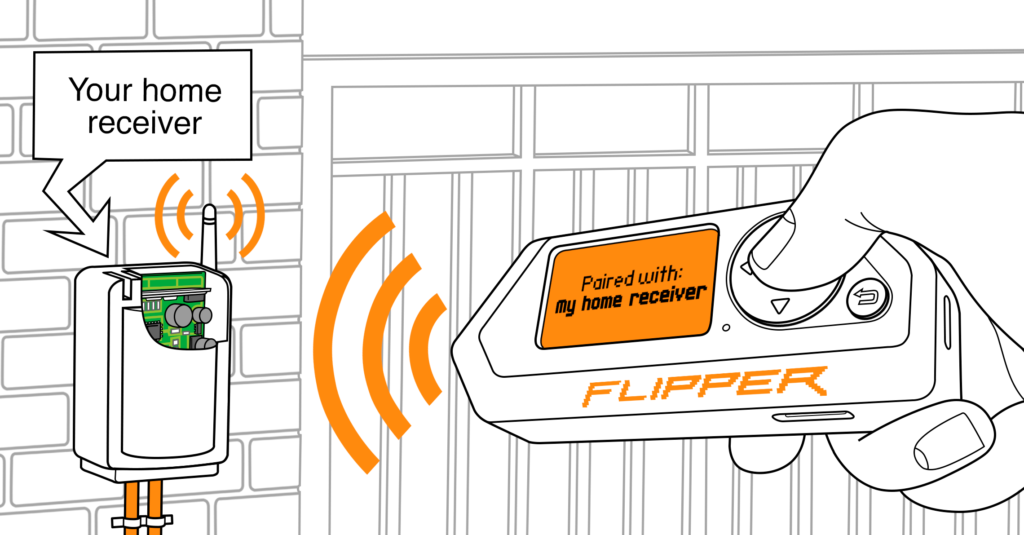

En caso de que pierda el control remoto de su radio o desee tener un control remoto más, puede emparejar Flipper Zero con su receptor como control remoto. La función Agregar manualmente le permite crear un control remoto de radio virtual del mismo tipo que un receptor. Luego puedes emparejar tu Flipper Zero con tu receptor como control remoto emulando el control remoto virtual creado.

Procedimiento de adición

Antes de usar Flipper Zero como control remoto por radio, debe crear un control remoto virtual manualmente siguiendo estos pasos:

1 Vaya al Menú principal -> Sub-GHz -> Agregar manualmente .

2 Seleccione un protocolo de la lista y luego presione OK .

3 Asigne un nombre al control remoto y luego presione Guardar .

Lista de protocolos compatibles

| Nombre del protocolo | Frecuencia de transmisión, MHz | Tipo de código |

| Princeton_433 (funciona con la mayoría de sistemas de código estático) | 433.92 | Estático |

| Bonito Flo 12bit_433 | 433.92 | Estático |

| Bonito Flo 24bit_433 | 433.92 | Estático |

| VINO 12bit_433 | 433.92 | Estático |

| VINO 24bit_433 | 433.92 | Estático |

| Lineal_300 | 300.00 | Estático |

| VIENE DOS | 433.92 | Estático |

| Puerta TX_433 | 433.92 | Estático |

| PuertaHan_315 | 315.00 | Dinámica |

| PuertaHan_433 | 433.92 | Dinámica |

| LiftMaster_315 | 315.00 | Dinámica |

| LiftMaster_390 | 390.00 | Dinámica |

| Seguridad+2.0_310 | 310.00 | Dinámica |

| Seguridad+2.0_315 | 315.00 | Dinámica |

| Seguridad+2.0_390 | 390.00 | Dinámica |

Procedimiento de emparejamiento

Después de agregar y guardar el control remoto de la lista, puede emparejar Flipper Zero con su receptor como un control remoto de radio. Para emparejar, debe activar el modo de emparejamiento en su receptor y enviar una señal desde Flipper Zero de acuerdo con las instrucciones de su receptor.

Lea las instrucciones del receptor antes de realizar el emparejamiento.

Los receptores tienen diferentes procedimientos de emparejamiento, así que lea las instrucciones antes de emparejar Flipper Zero con su receptor.

Proveedores sub-GHz compatibles

Flipper Zero puede funcionar con controles remotos de radio de varios proveedores que se presentan en la siguiente tabla. Si su control remoto por radio no es compatible, puede ayudar a agregar el control remoto a la lista de dispositivos compatibles. Puedes dejar información sobre tu mando en el foro para su análisis de la comunidad.

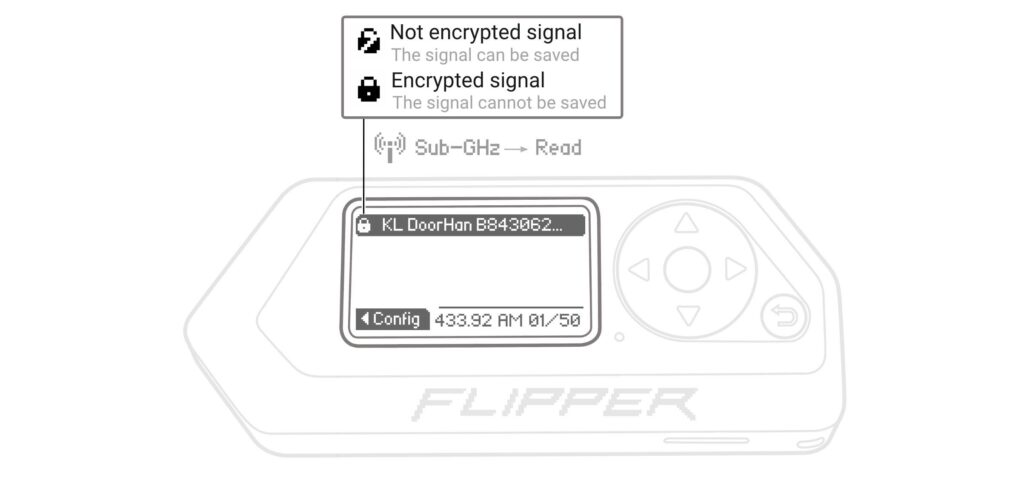

Esta es una lista de controles remotos de radio con los que su Flipper Zero puede interactuar y si puede guardar la señal.

Leyenda del protocolo de cifrado:

- Estático : protocolo no cifrado. Flipper Zero puede decodificar, guardar y reproducir señales de estos controles remotos de radio.

- Dinámico : protocolo cifrado. Flipper Zero puede decodificar señales de estos controles remotos de radio. Por razones de seguridad, la función de guardar está desactivada.

| Vendors and devices | Encryption protocol | Frequency & modulation (proven compatibility) |

| Airforce | Static | 433.92 AM |

| A.P.S 2300, 2500, 2000, 1500, 1000, 500, 3000, 2550, 2450 | Dynamic | 433.92 AM |

| Alligator D-810, D-930, L330, M-550, M-500, NS-105, NS-205, NS-305, NS-405, NS-505, NS-605, S-275, S-750RS | Dynamic | 433.92 AM |

| Allmatic | Dynamic | 433.92 AM |

| Alutech AT-4N | Dynamic | 433.92 AM |

| AM-Motors | Dynamic | 433.92 AM |

| Ansonic | Static | 433.92 AM |

| Beninca | Dynamic | 433.92 AM |

| BERNER | Static | 433.92 AM |

| Bytec (Princeton) | Static | 433.92 AM |

| CAME 12bit, 24bit | Static | 433.92 AM |

| CAME ATOMO, TOP44r, TWIN, Space | Dynamic | 433.92 AM |

| Cenmax A-900, ST-5A, Vigilant V-5A, ST-7A, Vigilant V-7A | Dynamic | 433.92 AM |

| Chamberlain (before 2004) | Dynamic | 310.00, 315.00, 390.00 AM |

| Chamberlain (after 2004) | Dynamic | 310.00, 315.00, 390.00 AM |

| Chamberlain 7-Code | Static | 390.00 AM |

| Chamberlain 8-Code | Static | 390.00 AM |

| Chamberlain 9-Code | Static | 390.00 AM |

| Clemsa | Static | 433.92 AM |

| Clemsa Mutancode | Dynamic | 433.92 AM |

| Comunelo | Dynamic | 433.92 AM |

| DEA | Dynamic | 433.92 AM |

| Doitrand | Static | 433.92 AM |

| Dooya | Static | 433.92 AM |

| DoorHan | Dynamic | 433.92 AM |

| DTM | Dynamic | 433.92 AM |

| EcoStar | Dynamic | 433.92 AM |

| Elimes | Dynamic | 433.92 AM |

| ELKA | Static | 433.92 AM |

| FAAC RC | Dynamic | 433.92 AM |

| FAAC XT | Dynamic | 433.92 AM |

| FAAC SLH | Dynamic | 433.92 AM |

| Faraon | Dynamic | 433.92 AM |

| Firefly | Static | 300.00 AM |

| Gate-TX | Static | 433.92 AM |

| Genius | Dynamic | 433.92 AM |

| GIBIDI | Dynamic | 433.92 AM |

| GSN | Dynamic | 433.92 AM |

| GSN (Princeton) | Static | 433.92 AM |

| Guard RF-311A | Dynamic | 433.92 AM |

| Harpoon BS-2000 | Dynamic | 433.92 AM |

| Holtek | Static | 418.00 AM |

| Holtek HT12x | Static | 433.92 AM |

| Honeywell WBD | Static | 433.92 AM |

| HORMANN HSM | Static | 433.92 AM |

| iDo 117/111 (PT4301-X) | Dynamic | 433.92 AM |

| Intertechno V3 | Static | 433.92 AM |

| IronLogic | Dynamic | 433.92 AM |

| Jaguar EZ-Beta, JX-1000, XS-2700 | Dynamic | 433.92 AM |

| JCM Tech | Dynamic | 433.92 AM |

| KEY | Dynamic | 433.92 AM |

| KGB FX-1, FX-5 | Dynamic | 433.92 AM |

| KingGates Stylo 4K | Dynamic | 433.92, 868.35 AM |

| Leopard LS50/10 | Dynamic | 433.92 AM |

| Linear | Static | 300.00 AM |

| Linear Delta 3 | Static | 318.00 AM |

| Linear MegaCode | Static | 318.00 AM |

| LiftMaster | Static | 310.00, 318.00, 390.00 AM |

| Magellen | Static | 433.92 AM |

| Marantec | Static | 433.92 AM |

| Mongoose 7000 RF, AMG-850C, 800C, IQ-215 | Dynamic | 433.92 AM |

| Nero Radio | Static | 434.42 AM |

| Nero Sketch | Static | 433.92 AM |

| Nice FLO 12bit/24bit, | Static | 433.92 AM |

| Nice FLOR-S | Dynamic | 433.92 AM |

| Nice Mhouse | Dynamic | 433.92 AM |

| Nice One | Dynamic | 433.92 AM |

| Nice Smilo | Dynamic | 433.92 AM |

| Normstahl | Dynamic | 433.92 AM |

| Pantera CL-500, CL400, CL600, CLK-355, SLK-2i, SLK-2i/3i/4i/5i/7i, SLK-25SC, SLR-5100, XS-1500, XS-2000, XS-1000, XS-1700, XS-100, XS-2600, XS-2700 | Dynamic | 433.92 AM |

| Partisan RX-1 | Dynamic | 433.92 AM |

| Phoenix V2 | Static | 433.92 AM |

| Phox | Static | 433.92 AM |

| Prastel | Static | 433.92 AM |

| Princeton | Static | 315.00, 433.92, 868.35 AM |

| Reef | Dynamic | 433.92 AM |

| Scher-Khan III, IV, V (Magic Dynamic Code 51bit) | Dynamic | 433.92 AM |

| Sheriff APS-2400, APS-25 PRO, APS-35 PRO, ZX-925, ZX-900, ZX-910, APS-75, ZX-600 | Dynamic | 433.92 AM |

| SMC 5326 | Static | 315.00, 318.00, 433.42 AM |

| Somfy Keytis RTS | Dynamic | 433.42 AM |

| Somfy Telis RTS | Dynamic | 433.42 AM |

| Sommer | Dynamic | 433.92 AM |

| StarLine A1, A2, A4, A6, A7, A8, A9, Moto V7, B6, B9 (for additional control) | Dynamic | 433.92 AM |

| Stilmatic HCS101 | Dynamic | 433.92 AM |

| Tantos-Proteus (Princeton) | Static | 433.92 AM |

| TEDSEN | Static | 433.92 AM |

| TELETASTER | Static | 433.92 AM |

| Tomahawk 9010, TW-9000, TW-9010, TW-7000, LR-950, TZ-9010, SL-950, D-700, D-900, S-700, 9030, TW-9030, TW-7010, TW-9020, TZ-7010, TZ-9020, TZ-9030, H1, H2, Z5, Z3, X3, X5 | Dynamic | 433.92 AM |

| Unilarm | Static | 315.00, 318.00, 433.42 AM |

| Wisniowski MIDO | Dynamic | 433.92 AM |

Frecuencias

El módulo sub-1 GHz de Flipper Zero es capaz de recibir señales en todas las frecuencias en las bandas operativas de 300-348 MHz, 387-464 MHz y 779-928 MHz. Sin embargo, Flipper Zero transmite señales solo en frecuencias permitidas para uso civil .

Cómo determinar su región y frecuencias permitidas

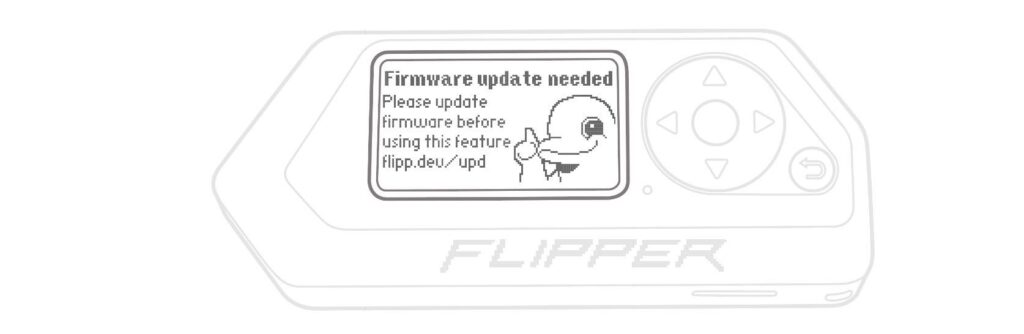

Flipper Zero tiene la función de envío desactivada desde el primer momento hasta que el dispositivo se actualiza a través de la aplicación Flipper Mobile o qFlipper con una tarjeta microSD insertada. Si intenta utilizar la función Sub-GHz antes de actualizar Flipper Zero, verá el siguiente mensaje: Se necesita actualización de firmware. Actualice el firmware antes de utilizar esta función flipp.dev/upd .

Debe actualizar el dispositivo para utilizar todas las funciones Sub-GHz

Mientras se actualiza Flipper Zero, se determina la región donde se encuentra el dispositivo y se desbloquean las frecuencias permitidas para la transmisión en esa región. Para ver el código de su región en formato ISO mientras está en el escritorio, presione y mantenga presionado el botón ABAJO .

En la pantalla Información del dispositivo, puede ver su código de región en formato ISO. Para obtener más información sobre las regiones y frecuencias permitidas para uso civil, consulte la siguiente tabla:

| Flipper Zero transmite señales en bandas de frecuencia: | En regiones: |

| 433,05 – 434,79 MHz 868,15 – 868,55MHz | Unión Europea, Reino Unido, Rusia, Ucrania, Bielorrusia, Bosnia y Herzegovina, Polinesia Francesa, Santa Sede, Islandia, Kazajstán, Liechtenstein, Moldavia, Macedonia del Norte, Noruega, Serbia, Suiza, Turquía, Jersey, Montenegro, Albania, Kosovo, Armenia , Georgia, Azerbaiyán, Argelia, Líbano, Siria, Egipto, Libia, Túnez, Marruecos, Jordania, Palestina, Reunión, Andorra, Kirguistán, Uzbekistán |

| 304,10 – 321,95MHz 433,05 – 434,79 MHz 915,00 – 928,00 MHz | Estados Unidos de América, Canadá, Australia, Nueva Zelanda, México, Brasil, Chile, Argentina, Islas menores alejadas de los Estados Unidos, Puerto Rico, Colombia, Perú, Bolivia |

| 420,00 – 440,00MHz | Emiratos Árabes Unidos |

| 304,50 – 321,95 MHz 433,075 – 434,775MHz 915,00 – 927,95MHz | Taiwán |

| 300,00 – 300,30MHz 312,00 – 316,00MHz 433,50 – 434,79 MHz 444,40 – 444,80MHz | Singapur |

| 433,05 – 434,79 MHz | Israel |

| 430,00 – 440,00 MHz | Filipinas |

| 433,05 – 434,79 MHz | India |

| 314,00 – 316,00 MHz 430,00 – 432,00MHz 433,05 – 434,79 MHz | Porcelana |

| 312,00 – 315,25 MHz 920,50 – 923,50MHz | El resto del mundo |

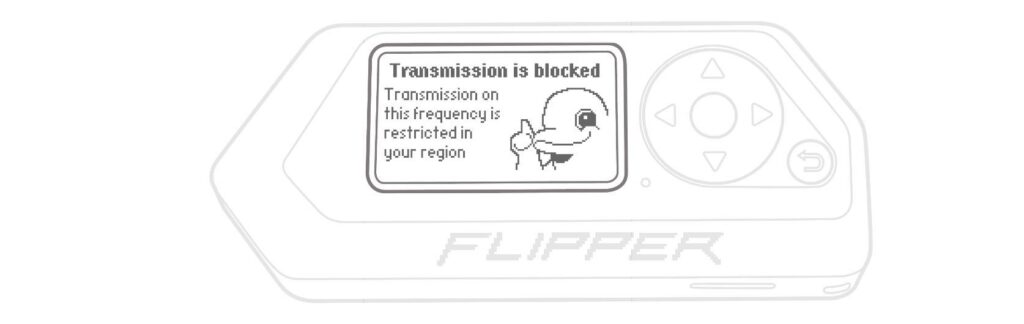

Para saber en qué frecuencia funciona tu mando a distancia utiliza el Analizador de Frecuencia . Si intenta enviar señales grabadas en frecuencias prohibidas para uso civil en su región, verá el siguiente mensaje: La transmisión está bloqueada. La transmisión en esta frecuencia está restringida en su región.

Flipper Zero puede transmitir solo en frecuencias permitidas para uso civil

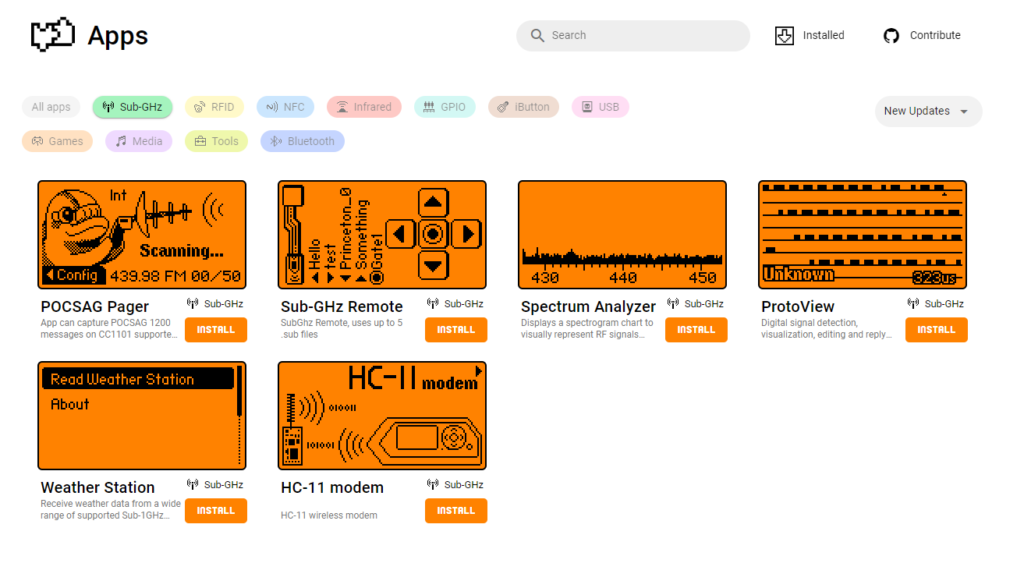

Amplie el poder de su Flipper Zero

Desde la aplicación o la web podrá instalar más apps

Aplicaciones oficiales sub-ghz para Flipper Zero

Estación meteorológica

Estación meteorológica para

sub-GHz Reciba datos meteorológicos de una amplia gama de sensores remotos Sub-1GHz compatibles

- Información sobre la aplicación

- Autor: @Skorpionm

- Versión: 1.5

- Actualizado en: 2024-03-14

- Descargas: 0

Control remoto sub-GHz

Control remoto Sub-GHz para

Sub-GHz SubGhz Remote, utiliza hasta 5 archivos .sub

- Información sobre la aplicación

- Autor: gid9798 xMasterX

- Versión: 1.3

- Actualizado en: 2024-03-05

- Descargas: 0

POCSAG Pager

POCSAG Pager para

sub-GHz La aplicación puede capturar mensajes POCSAG 1200 en frecuencias compatibles con CC1101.

- Información sobre la aplicaciónLeer más e instalar

Spectrum Analyzer

Analizador de espectro para

Sub-GHz Muestra un gráfico de espectrograma para representar visualmente las señales de RF a su alrededor.

- Información sobre la aplicación

- Autor: @xMasterX & @theY4Kman & @ALEEF02 (original de @jolcese )

- Versión: 1.2

- Actualizado en: 2024-03-05

- Descargas: 0

ProtoView

ProtoView para

sub-GHz Herramienta de detección, visualización, edición y respuesta de señales digitales.

- Información sobre la aplicaciónLeer más e instalar

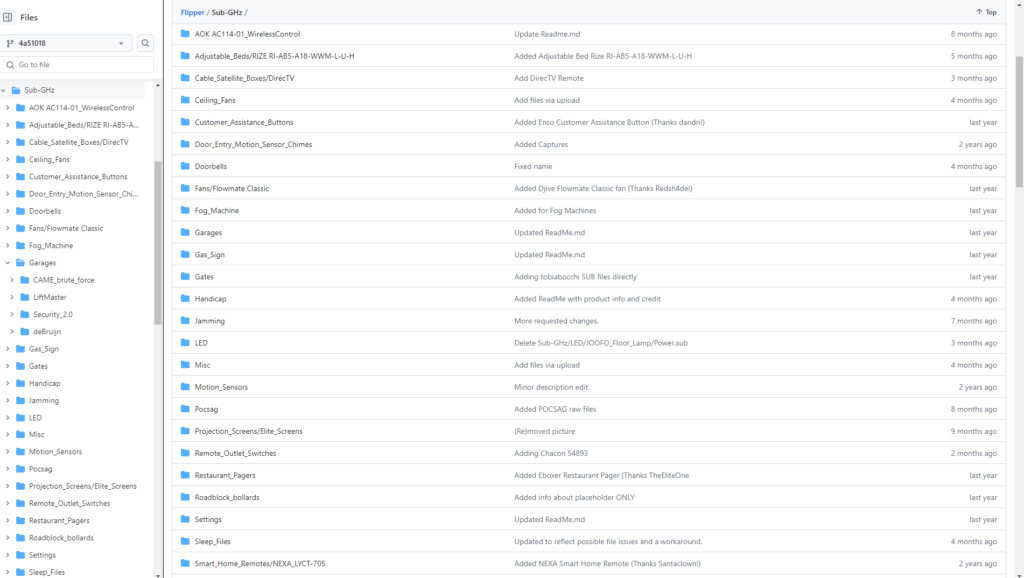

Repositorios y más

FlipperZero-TouchTunesDumps of TouchTune’s remote.T119 bruteforcerTriggers Retekess T119 restaurant pagers.flipperzero-bruteforceGenerate .sub files to brute force Sub-GHz OOK.Flipperzero-Concert-BraceletsSub-GHz file to trigger event LED bracelets.Spectrum analyzerSub-GHz frequency spectrum analyzer.

https://github.com/UberGuidoZ/Flipper/tree/4a510184996972c4b4f9d9d5d7f7784ba8adaa73/Sub-GHz

Descargo de responsabilidad:

Esta publicación de blog tiene fines informativos únicamente. No fomenta ni respalda ninguna actividad ilegal o poco ética relacionada con el hacking o el uso indebido de dispositivos y dispositivos de hacking. La información proporcionada aquí tiene como objetivo promover el uso responsable y legal de la tecnología con fines educativos y de seguridad.

Respete siempre las leyes, regulaciones y pautas éticas locales cuando trabaje con herramientas y dispositivos de hacking. Se desaconseja encarecidamente el uso no autorizado o cualquier acción que viole la privacidad, comprometa la seguridad o cause daño y puede tener consecuencias legales.

Consideraciones legales

Flipper Zero es una poderosa herramienta diseñada para uso educativo y profesional. Se anima a los lectores a cumplir con todas las leyes y directrices éticas aplicables al utilizar dichos dispositivos.

Asegúrese de utilizar estas herramientas de manera ética y dentro de los límites de la ley. Las pruebas de penetración sólo deben realizarse en redes con el permiso explícito del propietario.

No te detengas, sigue avanzando

Aquí tienes un propósito para este 2024 que debes considerar seriamente: si has querido mejorar tus habilidades en hacking, Ciberseguridad y programación ahora es definitivamente el momento de dar el siguiente paso. ¡Desarrolla tus habilidades aprovechando nuestros cursos a un precio increíble y avanza en tu carrera! El mundo necesita más hackers…

Universidad Hacking. Todo en Ciberseguridad. Curso Completo

Aprende Hacking Ético y Ciberseguridad sin necesitar conocimientos Previos. Practica Hacking Ético y Ciberseguridad aquí

Calificación: 4,6 de 5 (2.877 calificaciones) 15.284 estudiantes Creado por Alvaro Chirou • 1.800.000+ Enrollments Worldwide

Lo que aprenderás

- Seguridad informática

- Hacking Ético en profundidad

- Redes

- Programación (Python) (Hacking con Python)

- Análisis de Malware con laboratorios, practicas y ejecución de Malware para que veas su comportamiento.

- Cómo reforzar tu Privacidad y Anonimato

- Uso avanzado de Metasploit

- Top 10 de Owasp Web, Top 10 de Owasp mobile y Top 10 de Owasp API

- Seguridad informática para empresas

- Kali linux de 0 a 100, Veremos su suite de herramientas de hacking y como explotar fallos en sistemas.

- Termux y como hackear desde el celular

- Seguridad informática server/web, profundizaremos en WordPress

- Análisis de trafico en Wireshark

- Y mucho, pero mucho más

¿Esto que significa?

Hoy más que nunca, se necesitan personas capacitadas en este rubro para trabajar.

Por esa razón cree esta formación profesional para compartirte mis conocimientos y experiencia en la materia y puedas iniciar en este mundo del Hacking Ético y Ciberseguridad.

Te voy a estar acompañando en el proceso de aprendizaje, donde si estas empezando desde 0, sin conocimientos previos, no es un impedimento ya que iniciaremos como si no supieras nada de la materia.

Si sos una persona con conocimientos, podrás iniciar directamente en el nivel más avanzado o en el que tu elijas.

Como en todos mis cursos en udemy, tendrás muchísima practica para que materialices lo que vas aprendiendo.

Aprende con nuestros más de 100 cursos que tenemos disponibles para vos

No solo te enseñamos, tambien te guíamos para que puedas conseguir trabajo como desarrollador y hacker…

¿Te gustaría enterarte de cuando lanzamos descuentos y nuevos cursos?

Sobre los autores

Álvaro Chirou

Yo soy Álvaro Chirou, tengo más de 20 Años de experiencia trabajando en Tecnología, eh dado disertaciones en eventos internacionales como OWASP, tengo más de 1.800.000 estudiantes en Udemy y 100 formaciones profesionales impartidas en la misma. Puedes serguirme en mis redes:

Laprovittera Carlos

Soy Laprovittera Carlos. Con más de 20 años de experiencia en IT brindo Educación y Consultoría en Seguridad de la Información para profesionales, bancos y empresas. Puedes saber más de mi y de mis servicios en mi sitio web: laprovittera.com y seguirme en mis redes:

¿Quieres iniciarte en hacking y ciberseguridad pero no sabes por dónde empezar? Inicia leyendo nuestra guia gratuita: https://achirou.com/como-iniciarse-en-ciberseguridad-y-hacking-en-2024/ que te lleva de 0 a 100. Desde los fundamentos más básicos, pasando por cursos, recursos y certificaciones hasta cómo obtener tu primer empleo.

SIGUE APRENDIENDO GRATIS CON NUESTRAS GUIAS

Cómo Iniciarse en Hacking y Ciberseguridad en 2024

Curso Gratis de Programación

Curso Gratis Linux – Capitulo 1 – Introducción a Linux

Curso Gratis de Redes – Capitulo 1 – Tipos de redes y servicios

Como iniciarse en TRY HACK ME – Complete Beginner #1

OSINT #1 Más de 200 Search Tools

Curso Gratis de Java para Hackers

SIGUE APRENDIENDO GRATIS EN NUESTRO BLOG

Saludos amigos y happy hacking!!!